Decoderen PGP door NFI niet onthuld, wel door Boevennieuws.nl

Het kraken van de PGP-berichten uit Blackberry telefoons blijft de gemoederen bezig houden. In december vorig jaar berichtte misdaadnieuws.com als eerste dat het NFI een mogelijkheid had gevonden tot het kraken van deze PGP berichten.

UFED

Het ontsleutelen gebeurd met de hulp van een zogenaamde UFED (Universal Forensic Extraction Device) physical analizer. Dit is apparatuur speciaal ontwikkeld door het Israëlische bedrijf Cellebrite. Via deze apparatuur kunnen de PGP berichten zichtbaar gemaakt worden. Dit gebeurd op verschillende manieren. In een Amerikaanse rechtszaak wordt nader toegelicht op welke manieren dit gebeurd. Ook hier werd door misdaadnieuws.com al eerder aandacht aan besteed.

Implementatiefout

Ook boevennieuws.pro beschikt nu over de documenten uit deze rechtszaak. Ondanks dat eerder door Blackberry werd gezegd in een persbericht dat de fout niet te wijten was aan Blackberry zelf, maar door mogelijke fouten van de gebruiker, blijkt uit de verklaring van Cellebrite, dat de fout wel degelijk komt door een implementatiefout van Blackberry.

NFI

Ook worden de methodes besproken die gebruikt worden om de PGP berichten te kunnen lezen. Het gerechtshof in Amsterdam oordeelde maandag 21 maart nog dat het NFI de methode waarmee het wachtwoord en versleutelde PGP-berichten werden achterhaalt niet openbaar gemaakt hoefde te worden. Dit was in het hoger beroep tegen Benaouf A. voor de liquidatie van Najib Bouhbouh. Het Openbaar Ministerie had in deze zaak nieuw bewijs tegen Benaouf A. gehaald uit PGP berichten verstuurd door Souhail laachir.

Niet alleen in het hoger beroep van Benaouf A. werden gekraakte PGP berichten als bewijs gebruikt, ook in de zaak tegen Youssef O., Rami M en Kamal O. zullen deze gebruikt worden. Deze groep werd begin vorig jaar op de Knokkestraat gearresteerd, omdat ze ervan verdacht werden onderweg te zijn om een liquidatie te plegen.

Methodes

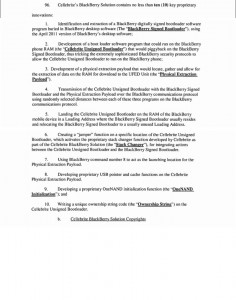

Inmiddels is bekend dat het het NFI is gelukt om meerdere telefoons van criminelen uit te lezen. Ook de komende tijd zullen er nog veel rechtszaken komen waarin uitgelezen PGP berichten door het OM als bewijs worden ingediend. De grote vraag hierin bleef hoe dat het NFI deze berichten dan leesbaar had gemaakt.Uit de stukken van de rechtszaak in de Verenigde Staten wordt duidelijk hoe de UFED van Cellebrite werkt. Misdaadnieuws.com plaatste eerder al 6 van de methodes, maar in de stukken worden er 10 genoemd. Hieronder alle 10 de methodes die de UFED gebruikt om de Blackberry’s uit te lezen.

Het zal het komend jaar dus een spannend jaar worden voor criminelen. Is het het NFI wel of niet gelukt om hun PGP berichten te kraken. Staat hier belastende informatie in? En ook de media zal uitkijken naar de zaken waar in bewijs uit gekraakte PGP berichten wordt gebruikt, zo kan er informatie naar boven komen die anders waarschijnlijk nooit ontdekt was.

[sgmb id=”1″]